Massive Attack

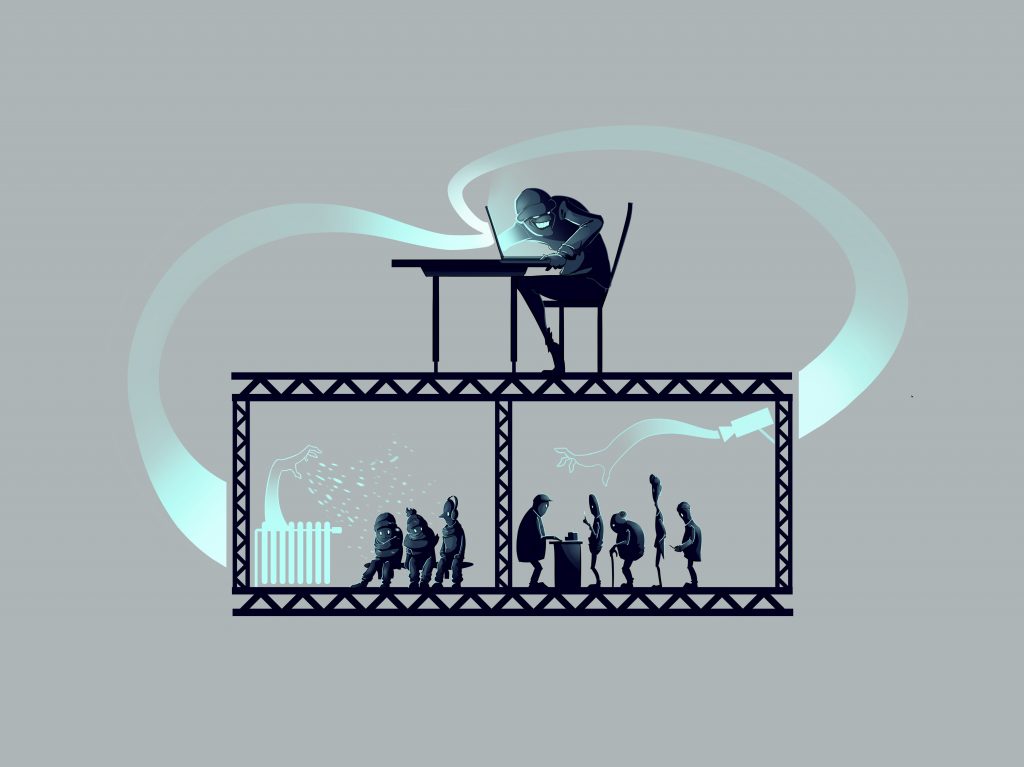

Warum smarte Technik nicht automatisch vertrauenswürdig ist

Helferlein, die intelligente Glühbirne des Comic-Antihelden Daniel Düsentrieb, saß auf seiner Schulter und hatte keinerlei Verbindung in die Cloud. Eine risikolose Beziehung. Heute vernetzt sich Lichttechnik online, schickt Datenpakete um die Welt und bietet Cyberkriminellen Raum für Attacken. Normen und Sicherheitsstandards für Dinge im Internet suchen Gebäudeplaner und Lenker digitaler Transformation nahezu vergeblich. Smart Buildings brauchen, um sich dem entgegenzustemmen, Security-by-Design-Konzepte, Privacy by Default und einen Dreiklang an Sicherheitsmaßnahmen – ein Kommentar des Security-Experten Pierre Gronau.

Bis 2020 wird es weltweit über 20 Milliarden Geräte geben, die mit dem Internet verbunden sind.1 Ein beträchtlicher Teil dieser technischen Komponenten existiert als Teil gebäudeinterner Sicherheitssysteme, z.B. in Form von Überwachungskameras, ferngesteuerten Heizungs- oder Lichtanlagen. Während der Markt für Smart-Building-Technik boomt, befindet sich das dazugehörende branchenspezifische Feld der IoT-Sicherheit noch in den Kinderschuhen. Konkret bedeutet dies, dass Gebäude und ihre smarten Infrastrukturen bis dato nicht dafür geplant und ausgelegt sind, Teil eines vernetzten IoT-Universums zu sein. Der asynchrone Stand der Technik von intelligenten Geräten und ihren oft rudimentären Sicherheitsfunktionen öffnet Hackern Tür und Tor. Bei Attacken auf IT-Systeme via Brandmeldeanlage oder Videokamera erlangen Angreifer Fernzugriff auf sensible Daten sowie Manipulationsfreiraum. Hacker nehmen erfahrungsgemäß stets den leichtesten Weg und dieser führt auch über smarte Geräte an das schadenbringende Ziel. Bezieht man bei diesen Gedankenspielen Gebäude mit kritischen Infrastrukturen, also Krankenhäuser, Kraftwerke oder Flughäfen, mit ein, zeigt sich die Brisanz umso deutlicher. Erleben Sie Licht in neuer, farbiger Vielfalt. Mit dem DALI Gateway Colour für KNX steuern Sie DALI-Leuchten zentral und flexibel, individuell und vielseitig, um das Wohlbefinden gezielt zu steigern und eine besondere Atmosphäre zu schaffen. ‣ weiterlesen

Intelligentes Lichtmanagement.

Wissen ist Mangelware

Das Dilemma liegt darin begründet, dass die meisten Hersteller von Smart-Home-bzw. Smart-Building-Technik Sicherheitsaspekte nicht von Anfang an einbeziehen. Sie verwenden gering geschützte, cloudbasierte Basis-Plattformen zur technischen Umsetzung und Steuerung ihrer Produkte. Wer diese Strukturen analysiert, stößt auf eklatante Sicherheitsmängel, die schon konzeptionell begründet sind und weite Angriffsflächen für Hacker bieten. Auch der Chaos Communication Congress 2018 beschäftigte sich in mehreren Vorträgen mit den Sicherheitslücken von internetfähigen Dingen und bot Lösungsvorschläge an.² In begleitenden Tests deckten Kongressteilnehmer auf, dass Glühbirnen und Steckdosen verschiedener Hersteller das gleiche Wi-Fi-Modul und die gleiche Basis-App verwenden. Diese stark verbreitete Basis-Plattform folgt selbst einfachsten Sicherheitsregeln nicht und weist gravierende systematische Mängel auf, die Anwender unnötig gefährden. Herstellerspezifische Expertisen zu IoT- und IT-Sicherheit, die an Gebäudeplaner und Sicherheitspersonal weitergetragen werden können, fehlen. Die Leichtigkeit des Kaufs und der Installation solcher leuchtenden oder heizenden Sicherheitsrisiken bietet Cyberkriminellen fruchtbaren Boden. Erschwerend kommt hinzu, dass Hersteller die Mündigkeit sicherheitssensibler Anwender aushebeln, indem sie Passwörter zur Steuerung der smarten Geräte in die firmeneigene Software festschreiben. Eine Änderung hin zu einem sicheren Passwort sieht der Anbieter nicht vor und entsprechende Anwendungen zum Deaktivieren der Voreinstellung fehlen.

Sicherheits-MHD für die Glühlampe

Softwarehersteller müssen klarstellen, wie lange sie für ein bestimmtes Produkt Support und Updates anbieten. Und wenn Endkunden eine Waschmaschine kaufen, klärt eine simple Ampeldarstellung darüber auf, wie viel Strom das Gerät verbraucht. TÜV, GS und DIN-Normen: Ein europäischer Konsument hat so einige Leitplanken, die ihm Kaufentscheidungen erleichtern „Doch bei Geräten, mit denen man ‚das halbe Internet lahmlegen‘ kann, werden den Käufern wichtige Differenzierungskriterien vorenthalten“, so Mirko Vogt vom Chaos Computer Club.³ Mit dieser Aussage, die sich ursprünglich auf Sicherheitsrichtlinien von Routern bezieht, bringt es der IT-Experte auf den Punkt. Es gibt aktuell keine Sicherheitsstandards und Normen für Smart-Home- und Smart- Building-Module. Um Anwender von vernetzten Geräten in Gebäuden aufzuklären, müssen sich Anbieter auf ein leicht einsehbares, klar kommuniziertes Datum festlegen, bis zu dem die Software für die Geräte mit Sicherheits-Updates versorgt werden. Darüber hinaus sollte dem Nutzer freigestellt werden, ob er alternativ eine freie Open-Source-Software einspielen möchte. Dies garantiert ihm eine Autarkie von nicht steuerbarer Firmware und die Wahl eines eigenen Sicherheitslevels.